- Интервью

- Отчеты о конференциях

- Цифровая трансформация

- Электронный документооборот

- Финансы: стратегия и тактика

- Общие центры обслуживания

- Информационные технологии

- Финансовая отчетность

- Риск-менеджмент

- Технологии управления

- Банки и страхование

- Кадровый рынок и управление персоналом

- Управление знаниями

- White Papers

- Финансы и государство

- CFO-прогноз

- Карьера и дети

- CFO Style

- Советы по выступлению на конференциях

- Обзоры деловых книг и журналов

- История финансов

- Свободное время

- Цитаты

КОНФЕРЕНЦИИ

Все

Все

-

26 августа 2024 года по 5 декабря 2024 года

Москва -

5 декабря 2024 года

Москва -

6 декабря 2024 года

Москва -

11 декабря 2024 года

Москва -

12 декабря 2024 года

Москва -

13 декабря 2024 года

Москва

Андрей Нуйкин, «ЕВРАЗ»: «Как защитить компанию от киберугроз и сохранить бдительность сотрудников»

29.11.2024

Справка о компании: «ЕВРАЗ» – вертикально интегрированная металлургическая и горнодобывающая компания с активами в России, США, Канаде, Чехии и Казахстане. Компания входит в число крупнейших производителей стали в мире. Собственная база железной руды и коксующегося угля практически полностью обеспечивает внутренние потребности «ЕВРАЗа». Компания входит в ведущий индекс Лондонской фондовой биржи – FTSE-100.

Количество кибератак в России и мире стремительно растет. В 2023-2024 годах число атак на российские компании увеличилось более чем на 200%, включая DDoS и фишинг. Но что стоит за этой статистикой? Основным вектором атак становятся люди. Гораздо проще «взломать» человека, чем сложную систему. Поэтому от нас, специалистов по информационной безопасности, требуется постоянное обучение сотрудников, ведь это напрямую влияет на благополучие компании.

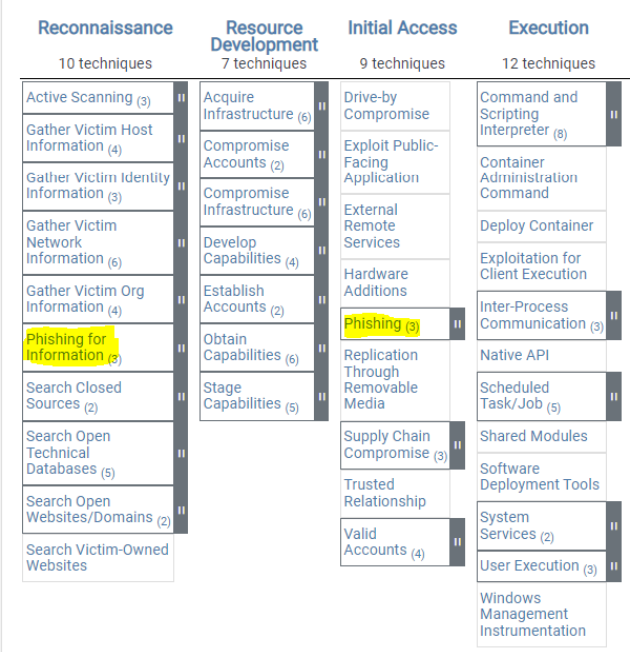

Зачем нужна матрица MITRE ATT&CK?

Существует матрица MITRE ATT&CK, которая содержит информацию о методах и приемах, используемых хакерами для проникновения в корпоративные системы. Одним из ключевых векторов является фишинг, который применяется для первоначального доступа. Это значит, что именно фишинг открывает двери к серьезным угрозам.

Уязвимость сотрудников: статистика и реальность

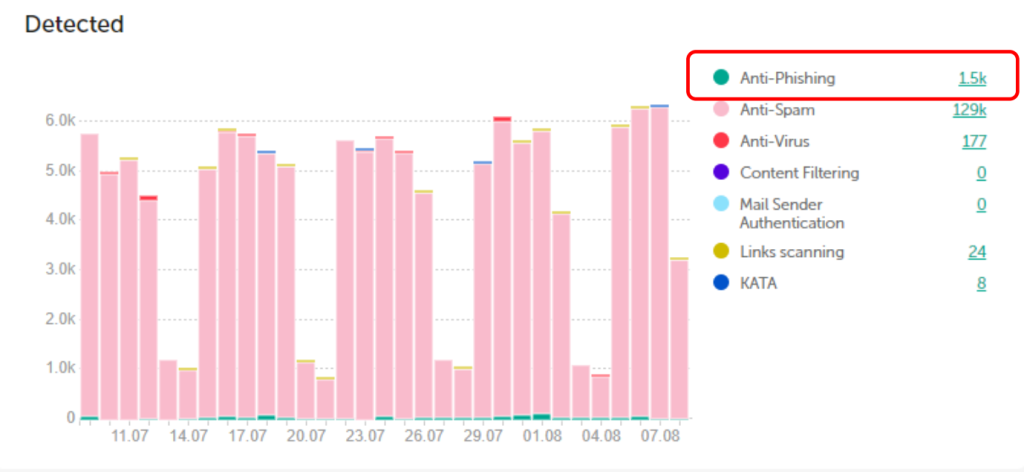

На рисунке представлен отчет системы защиты электронной почты за месяц. Обратите внимание: после всех проверок 1500 писем все еще содержат фишинговые сообщения. Это означает, что даже самые надежные фильтры не могут гарантировать полную защиту.

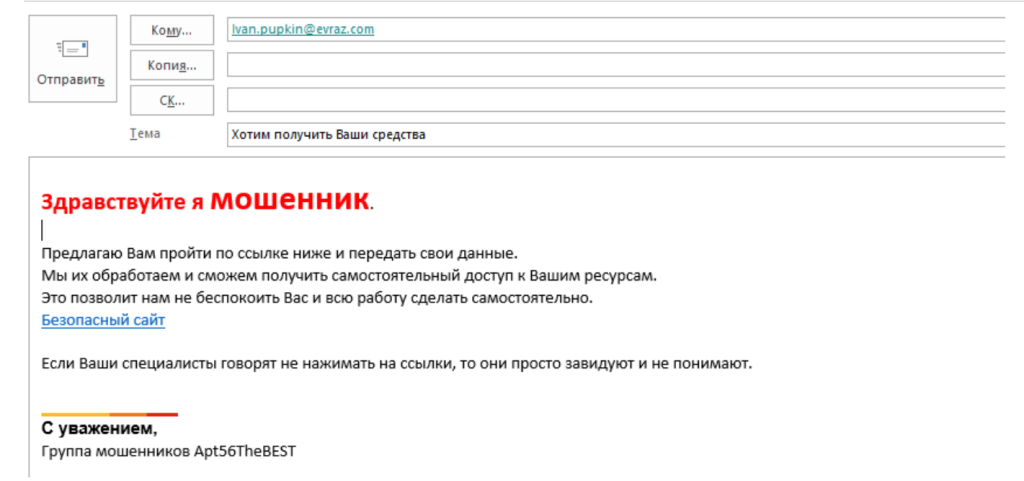

Как это отражается на пользователях? По мнению сотрудников, фишинговое письмо выглядит так.

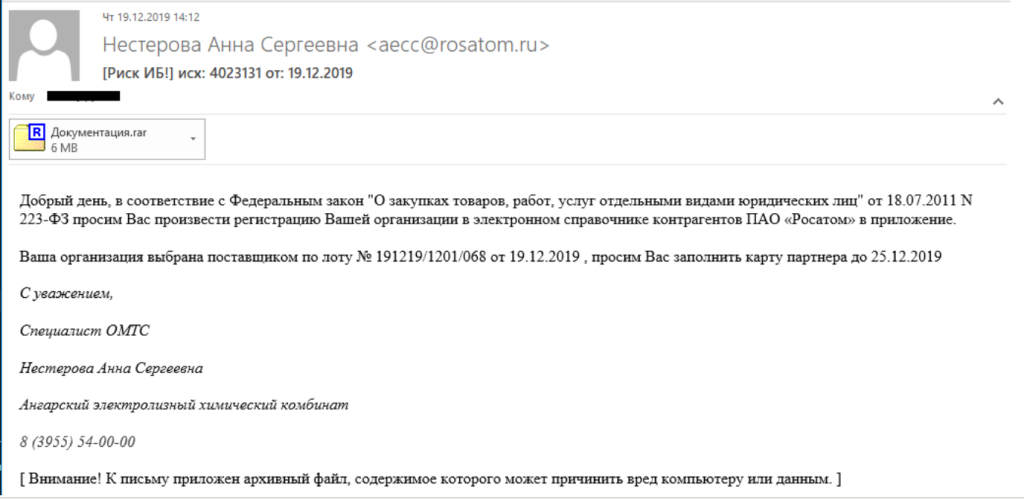

Но на самом деле фишинговые письма могут выглядеть совершенно иначе. Например, «официальное письмо» от уважаемой организации может содержать вредоносный файл во вложении.

Как обучить сотрудников?

Лучше всего это делать на практике. Есть два варианта: обратиться в специализированные компании, которые разработают программу и будут поддерживать систему, или сделать все самостоятельно, что потребует времени и усилий. Каждый выбирает то, что ему удобнее.

В первую очередь нужно рассказывать пользователям о правилах информационной безопасности и практиковать полученные знания. Обычно люди читают правила и проходят тесты, но затем отвлекаются на другие дела и могут забыть о них. Поэтому важно сделать обучение интересным и доступным.

Информационный вестник: связь с личной безопасностью

Каждый месяц мы выпускаем информационный вестник по безопасности, посвященный не только корпоративной, но и личной безопасности, безопасности детей, настройке домашнего роутера и правилам поведения в интернет-магазинах. Когда речь идет о личной безопасности, это становится ближе и понятнее, и человек переносит этот опыт на рабочие процессы.

Обучение через новости и видеоролики

Мы также размещаем новости на корпоративном портале, чтобы все могли ознакомиться с актуальной информацией о текущих угрозах и новостях в области информационной безопасности. Кроме того, мы предлагаем обучающие курсы и материалы на корпоративном портале, охватывающие различные аспекты работы, такие как удаленный доступ, работа с облачными сервисами и использование флеш-накопителей.

Недавно мы запустили серию видеороликов на корпоративном телевидении, посвященных различным аспектам информационной безопасности. В настоящее время существует два ролика, но скоро их количество увеличится до 12. Видеоролики представлены в мультяшном формате и объясняют основные понятия и принципы информационной безопасности. Это делает обучение более увлекательным и запоминающимся.

Практическое обучение: тестирование на уязвимость

Мы разрабатываем и распространяем информационные материалы, такие как вестники, новостные статьи, видеоматериалы и обучающие курсы. Наша цель – проверить эффективность этих материалов на практике. Вместо специализированных инструментов для рассылки фишинговых писем мы самостоятельно готовим и отправляем письма на различные темы с помощью open-source решений. Это позволяет оценить реакцию сотрудников и определить, насколько хорошо они справляются с распознаванием угроз.

Весной мы провели очередную атаку. Около тысячи человек в нашей компании перешли по ссылкам из этих писем на специально подготовленный сайт. Некоторые из них поняли, что это ловушка, и ушли. Хотя это может показаться не столь критичным, оно несет определенные риски. Важно помнить, что даже если человек не вводил свои учетные данные, посещение такого сайта может привести к заражению компьютера вредоносными программами.

Создание культуры безопасности

Мы боремся за то, чтобы сотрудники сообщали о подозрительных письмах. Если люди привыкают обращаться к нам, это повышает наши шансы быстро отреагировать на ситуацию. В результате учебных рассылок количество обращений в отдел информационной безопасности увеличилось. Однако помните, что спустя несколько месяцев бдительность пользователей снижается, и в этот момент необходимо провести еще одну рассылку для поддержания бдительности.

Выводы: непрерывное обучение и практика

Во-первых, процесс обучения персонала должен быть непрерывным. Недостаточно провести однократную рассылку в начале года и считать, что проблема решена. Необходимо регулярно повторять мероприятия, желательно каждые 2-3 месяца, чтобы сотрудники всегда помнили о необходимости внимательного просмотра электронных писем.

Во-вторых, не забывайте о практических занятиях. Теория важна, но ее нужно закрепить на практике.

В-третьих, помните, что абсолютной защиты от фишинговых атак не существует, и всегда будет определенный процент пользователей, которые могут случайно нажать на вредоносную ссылку. Приходят новые сотрудники, и даже давно работающие в компании могут забыть о правилах безопасности. Согласно мировой практике, уровень открывших фишинговое письмо до 5% считается приемлемым. Он никогда не будет 0%, но идеальным вариантом будет стремиться к меньшему, чем 5%, числу.

Андрей Нуйкин, начальник отдела обеспечения безопасности информационных систем, «ЕВРАЗ»Наши конференции:

- Вторая конференция «Управление налоговыми рисками»

- Восьмая конференция «Управление рисками в промышленности»

- Семнадцатый форум финансовых директоров розничного бизнеса Retail CFO 2025

- Четырнадцатая конференция «Кадровый ЭДО: цифровизация на практике»

- Сорок пятая конференция «Общие центры обслуживания: организация и развитие»

Комментарии